IT-Schwachstellen aufdecken mit Attack Surface Management

Attack Surface Management kann das Risiko von Cyberangriffen erheblich senken. Es gilt als „the next big thing“ der IT-Security. Doch was ist Attack Surface Management eigentlich genau?

Attack Surface Management ist das kontinuierliche Verwalten aller Angriffsflächen, die sich aus der Online-Präsenz eines Unternehmens ergeben. Dabei werden potenzielle Schwachstellen identifiziert, überprüft und das Risiko bewertet. Anschließend können die Schwachstellen behoben oder – falls das nicht möglich ist – zumindest genau beobachtet werden. Das aktive Verwalten potenzieller Angriffsflächen macht es Unternehmen einfacher, präventiv Cyberrisiken zu minimieren. So werden Unternehmen aktiv noch bevor Angreifer in IT-Systeme eindringen.

Was ist eine IT-Schwachstelle?

Nahezu jedes Unternehmen verfügt mittlerweile über eine Online-Präsenz sowie über diverse Online-Dienste für Mitarbeiter und Kunden. Das Vorhandensein einer Website, E-Mail-Verkehr oder Cloud-Dienste setzen Interaktion mit dem Internet voraus. Ebenso der Betrieb eines VPN-Einwahlpunktes für Mitarbeiter, bestimmte Schnittstellen der eigenen ERP-Software oder die eingesetzte (Video-)Chatlösung.

Vor diesem Hintergrund sind potenzielle Schwachstellen nicht nur unsichere Server, Firewalls oder bestimmte CVEs (kurz für Common Vulnerabilities and Exposures), sondern auch sämtliche digitale Artefakte, die ein Standardbenutzer oder Administratoren normalerweise nicht mit einer Schwachstelle in Verbindung bringen. Dazu gehören zum Beispiel E-Mail-Adressen, Benutzernamen, Passwörter, Anmeldeseiten, offene Datenbanken etc. Eine Schwachstelle ist also alles, was ein Angreifer zu seinem Vorteil nutzen kann und das Unternehmen verwundbar macht.

Der Umgang mit potenziellen Angriffsflächen

Um mit potenziellen externe Angriffsflächen sinnvoll umzugehen, müssen diese im ersten Schritt allesamt aufgedeckt werden. Hier empfiehlt es sich, sämtliche mit dem Internet verbundene Systeme abzubilden. Der gesamte Pool potenzieller Risikoquellen sollte sichtbar gemacht werden. Nur wenn ein Unternehmen weiß, was es alles gibt, kann es beginnen diese Angriffsflächen zu verwalten.

Im zweiten Schritt werden die Ergebnisse überprüft und das Risiko bewertet. Während eine E-Mail-Adresse beispielsweise nur ein geringes Risiko darstellt, ist ein FTP-Server mit anonymen Login oder eine offener Datenbankport ein extremes Risiko und sollte sofort abgesichert werden.

Im dritten Schritt werden die identifizierten Risiken und IT-Schwachstellen behoben bzw. gemindert.

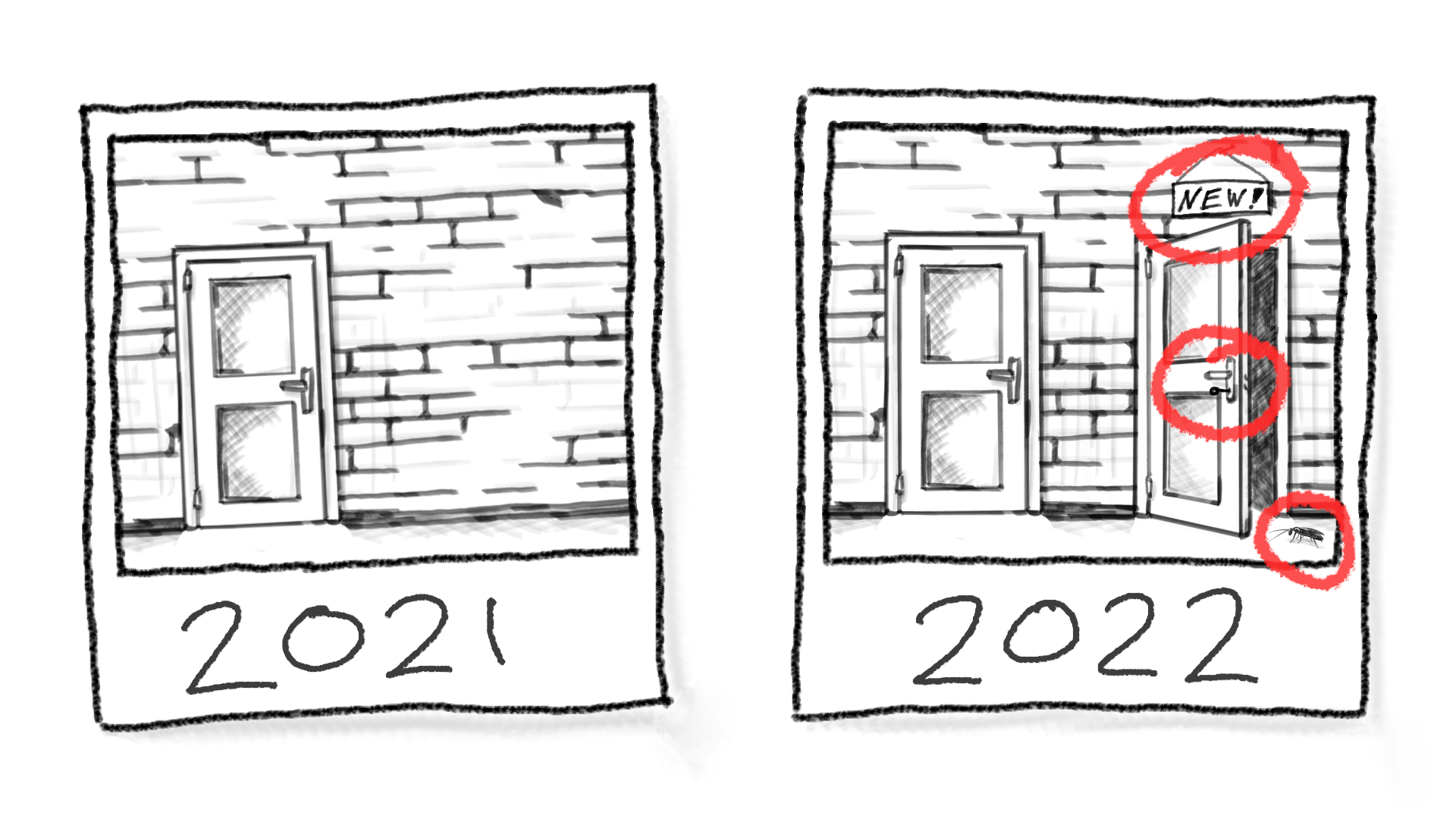

Essentiell ist es, diesen Ablauf als wiederholenden Prozess einzuführen, nur so kann die internetseitige Angriffsfläche kontinuierlich reduziert und effektiv überwacht werden. Attack Surface Management ist keine bloße Momentaufnahme, sondern der kontinuierliche Überwachungsprozess.

Eine übersichtliche Darstellung aller Angriffsflächen führt dazu, dass Informationen an einem Ort gesammelt werden. Werden neue Technologien eingeführt oder vorhandene Technologien geändert, wird dies im Rahmen des Attack Surface Managements unmittelbar sichtbar. Bei einer Cyberattacke kann somit effizienter reagiert werden. Auch ein schnelles Onboarding von Drittanbietern wie Incident Response-Dienstleister wird damit erleichtert. Bei Bedarf können Pentests kritischer Systeme gezielter und damit weitaus kosteneffizienter beauftragt werden.

Attack Surface Management: Ein Fazit

Die Verwaltung der Angriffsflächen ist ein kontinuierlicher Prozess. Wird Attack Surface Management richtig angewendet, kann es als eine präventive IT-Security-Maßnahme angesehen werden. Während Penetrationstest und Schwachstellen-Scans Sicherheitslücken zu einem bestimmten Zeitpunkt aufdecken, setzt das kontinuierliche Verwalten der Angriffsoberflaeche an, bevor Angreifer versuchen in Systeme eindringen.

Sie wollen lieber direkt mit uns sprechen?

Rufen Sie uns an: 040 2286 164 -94

Hinterlasse einen Kommentar